您所在的位置: 首页 > 教程首页 > 网络工具 > wifi密码绿色教程

1. 准备工作

网卡

首先,你得有一个至少支持monitor模式的网卡(内置的,外接的均可),假如支持packet injection更好。检查网卡是否支持monitor模式,能够用以下命令。(在这里假定你的操作系统是Linux并且安装好相应程序,假如没有,请看后面教程)

iwconfig

这个时候,屏幕上会显示你的无线接口。

lo no wireless extensions.

eth0 no wireless extensions.

wlan0 IEEE 802.11bg ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=0 dBm

Retry long limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:on

wlan0 即是我们所用网卡的接口。输入以下命令开启monitor模式:

iwconfig wlan0 mode monitor; iwconfig

假如成功,屏幕上会显示wlan0已经是运行在monitor模式下。

lo no wireless extensions.

eth0 no wireless extensions.

wlan0 IEEE 802.11bg Mode:Monitor Tx-Power=0 dBm

Retry long limit:7 RTS thr:off Fragment thr:off

Power Management:on

测试网卡是否支持数据包注入(Packet Injection),能够参考这个说明。

这里有一个很详细的网卡介绍,大家能够参考.

操作系统(OS)

因为大多数网卡的Windows驱动不支持monitor模式并且多数黑客工具都只有Linux版(或者有Windows版,但是功能跟Linux版本相比很弱),建议大家都是用Linux。假如对Linux不熟悉的话,请自行Google各种教程。

Ubuntu是一个很好用(易用)的Linux发行版,你能够选用它。但是在这里,我建议大家使用BackTrack Linux来玩绿色。BackTrack是一个专门针对安全实验和入侵检测的Linux发行版。它集合了几乎各种我们绿色WEP/WPA密码所需要用到工具。(假如你用Ubuntu,你能够学习如何安装这些工具)你能够从BackTrack的Homepage上下载最新版本的BackTrack。你能够安装它,创建Live CD,用虚拟机玩等等。

驱动跟工具

某些网卡支持Injection,但是驱动并不支持。假如没有通过之前提到的Injection test,能够试着参考这个教程给网卡驱动打个补丁。

在本文中,我们最主要用到的工具是aircrack-ng。 Aircrack-ng是一个802.11 WEP/WPA-PSK密码绿色工具包. 它包含了许多工具比如airodump-ng,aireplay-ng。我会在后文的实例中进行介绍。假如你用BackTrack,Aircrack- ng工具已经安装好了。假如你是使用其他Linux发行版,参考这个教程来安装Aircrack-ng.

aircrack-ng下载地址:https://www.52z.com/soft/95997.html

我们可能会用到Kismet。Kismet是一个很棒的无线网络抓包工具。另外,假如你的显卡够牛逼,在绿色WPA密码的时候,你能够使用pyrit来加速绿色。

2. 绿色WEP密码

首先要说的是:WEP is weak。由于WEP在每个数据包中都加入一个24-bit的被称作Initalization Vector(IV)的向量,所以我们假如能够捕获足够的IV,绿色的难度将会大打降低。不过简单的被动式捕获很难在短时间内捕获足够的IV,我们这个时候将使用Injection技术来加速这一个过程。Injection的远离是往无线网中发送大量的假数据包,从而产生大量的IV。

现在,我会一步一步详细的介绍如何来绿色WEP密码。

首先,你需要记录一下这些信息(有一些信息你能够从后文中了解如何获取)。

MAC address of wirless card (我的网卡MAC地址是00:0E:3B:1E:2F:71)

BSSID ?(目标接入点Access Point的MAC地址,是C0:C1:C0:01:81:2D)

ESSID (无线网名称,这里是“hackme”)

Access point channel (无线网络信道,我这里是6)

Wireless interface (无线网接口,wlan0,开启monitor模式之后是mon0)

使用的是BackTrack的VMware镜像,下载地址:https://www.52z.com/soft/34282.html

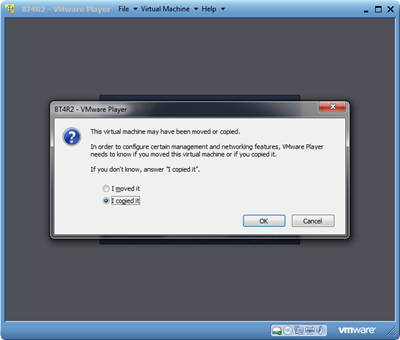

下载好之后,用VMware Player打开,选择“I copied it”

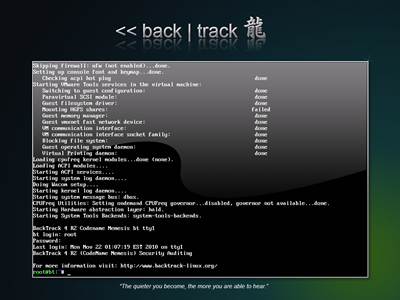

接下来BackTrack启动,使用用户名”root”以及密码”toor”登录。如果你是用的Live CD,不需要输入用户名密码。

输入’startx‘进入图形界面。